Unabhängig davon, welche Maßnahmen auf Seiten der E-Vergabe-Anbieter und Betreiber rund um die (Daten-)Sicherheit der Lösungen ergriffen werden, einzelne Risikofaktoren sind überwiegend nur durch die Anwender selbst beeinflussbar. Hierzu gehört insbesondere der Einsatz sicherer Passwörter und deren Verwaltung. Der Beitrag zeigt auf, warum gerade bei der E-Vergabe besondere Vorsicht geboten ist und worauf Anwender auf Seiten der Vergabestellen aber auch der Bieter achten sollten.

Vielfältige Maßnahmen in unseren Lösungen selbst sowie in den Betriebsumgebungen unserer RZ-Partner bieten ein Höchstmaß an Sicherheit. Einzelne potentielle Schwachstellen sind aber softwareseitig nicht oder nur eingeschränkt beeinflussbar. Hierzu gehört allem voran die Verwendung sicherer Passwörter sowie die Berücksichtigung bestimmter Grundregeln im Umgang mit der Passwortverwaltung.

Warum die E-Vergabe besonders sensibel ist

Anders als viele andere softwaregestützte Fachverfahren oder interne Systeme in Vergabestellen und Behörden, müssen E-Vergabe-Lösungen – jedenfalls mit den Modulen, die die elektronische Kommunikation mit den Bewerbern ermöglichen, also E-Vergabeplattformen bzw. Vergabemarktplätzen – notwendigerweise auch über das Internet verfügbar sein, damit die Unternehmen an der E-Vergabe teilnehmen oder externe Projektanten an der Ausschreibung mitarbeiten können. Bei Einsatz unserer Lösungen werden der Vergabemarktplatz und die E-Vergabeakte bzw. das Vergabemanagementsystem (VMS) zur Unterstützung der Dokumentation als Module technisch getrennt, so dass ein VMS ggf. auch im geschlossenen Intranet der Vergabestellen betrieben werden kann. Aber auch die Anwendungen zur bloßen Kommunikation mit den Bewerbern – also die Vergabemarktplätze – sind in vielfältiger Hinsicht sensibel.

Aus Sicht der Bieter kommen die als Erleichterung und Abbau von Hürden gedachten Änderungen im Zuge der EU-Vergaberechtsreform als weiterer potentieller Risikofaktor hinzu: Während zumindest bei elektronischen Angeboten die Identität des Bieters bislang durch den rechtlich vorgegebenen Einsatz einer qualifizierten oder fortgeschrittenen Signatur weitgehend gesichert war, ist dies durch die Einführung der elektronischen Textform nach § 126b BGB nicht mehr der Fall. Die Kenntnis der Zugangsdaten zu einem „Unternehmens-Account“ eines Bewerbers in einer E-Vergabeplattform kann – wenn keine qualifizierte oder fortgeschrittene Signatur mehr gefordert wird – dazu genutzt werden, um Angebote in dessen Namen abzugeben oder bereits abgegebene Angebote zurückzuziehen.

Ein weiterer Aspekt, der die Sensibilität des Anwendungsbereiches unterstreicht, liegt in der Funktion von E-Vergabeplattformen als „elektronische Briefkästen“ der Vergabestellen wie der Unternehmen. E-Vergabeplattformen ermöglichen nicht nur die bloße Bereitstellung von Informationen der Vergabestellen in Richtung der Bieter, sondern nehmen im Regelfall neben Angeboten auch weitere Nachrichten von Bewerbern wie etwa Fragen zu laufenden Vergabeverfahren entgegen und bieten Kommunikationsmöglichkeiten für die Übersendung von Submissionsergebnissen, Ab- oder Zusagemitteilungen bis hin zum elektronischen Zuschlag. Ein Zugriff auf einen Nutzer-Account der Vergabestelle oder des Unternehmens entspricht damit – im Regelfall – auch einem Zugriff auf dessen „elektronischen Briefkasten“. Hinzu kommt, dass Nutzer im Rahmen von Vergabeverfahren im Regelfall nicht im eigenen Namen und auf eigene Rechnung – also für sich selbst – am Verfahren teilnehmen, sondern dies als Vertreter des jeweiligen Dienstherrn bzw. Arbeitgebers tun und hierbei im Regelfall auch interne Dienstanweisungen und Vorgaben zu beachten haben.

Um den sich aus einem missbräuchlichen Zugriff bzw. einer Verwendung eines Accounts ergebenen Risiken entgegenzutreten, können softwareseitige Maßnahmen ergriffen werden. Eine zentrale Maßnahme liegt allerdings beim Nutzer selbst: der Einsatz sicherer Passwörter.

Was sind sichere Passwörter?

Im Hinblick auf die Frage, was bei der Vergabe von Passwörtern beachtet werden sollte, gibt u.a. das Bundesamt für Sicherheit in der Informationstechnik (BSI) auf seinen Internet-Seiten einige Tipps. Hierdurch zeichnet sich ein gutes, d.h. sicheres Passwort vor allem durch die Berücksichtigung folgender Vorgaben aus:

- Es sollte mindestens acht (besser zehn) Zeichen lang sein.

- Es sollte aus Groß- und Kleinbuchstaben sowie Sonderzeichen und Ziffern (? ! % +…) bestehen.

- Tabu sein sollten Namen von Familienmitgliedern, des Haustieres, des besten Freundes, oder deren Geburtsdaten und so weiter.

- Das Wort sollte nicht in Wörterbüchern vorkommen.

- Es sollte nicht aus gängigen Varianten bzw. Wiederholungs- oder Tastaturmustern bestehen, also nicht asdfgh oder 1234abcd etc.

- Einfache Ziffern am Ende des Passwortes anzuhängen (oder eines der üblichen Sonderzeichen $ ! ? #) sowie am Anfang oder Ende eines ansonsten simplen Passwortes zu ergänzen, wird ebenfalls nicht empfohlen.

Wer sich nicht die Mühe machen möchte, sich selbst Passwörter auszudenken, kann auf einen der zahlreichen „Generatoren“ für Passwörter zurückgreifen.

Wie wichtig die oben genannten Regeln sind, zeigt ein einfaches in der deutschen Wikipedia veröffentlichtes Rechenbeispiel zu der Frage, wie schnell bei einer verbreiteten Methode – einem sog. Brute-Force-Angriff – ein zu kurzes oder einfaches Passwort geknackt werden kann:

| Passwortlänge | |||||

| Zeichenraum | 4 Zeichen | 6 Zeichen | 8 Zeichen | 10 Zeichen | 12 Zeichen |

|---|---|---|---|---|---|

| 10 [0-9] | <1 ms | 1 ms | 100 ms | 10 Sekunden | 17 Minuten |

| 26 [a-z] | <1 Sekunde | <1 Sekunde | 4 Minuten | 2 Tage | 3 Jahre |

| 52 [A-Z;a-z] | <1 Sekunde | 20 Sekunden | 15 Stunden | 5 Jahre | 12.400 Jahre |

| 62 [A-Z;a-z;0-9] | <1 Sekunde | 58 Sekunden | 3 Tage | 27 Jahre | 102.000 Jahre |

| 96 (+Sonderzeichen) | <1 Sekunde | 13 Minuten | 84 Tage | 2.108 Jahre | 19 Mio Jahre |

Auch wenn bei professionellen Betreibern bzw. Rechenzentren einer E-Vergabeplattform die für die Tabelle angenommene sog. „Brute-Force-Attacke“ recht schnell entdeckt und unterbunden werden würde, zeigt das Rechenbeispiel eindrucksvoll den Unterschied zwischen „nicht sicheren“ und „sicheren“ Passwörtern. Im hier gebildeten Beispiel mit einer maximalen Rechenzeit eines Brute-Force-Angriffs bei 1 Milliarde Schlüsseln pro Sekunde würde es 20 Sekunden dauern ein sechsstelliges Passwort unter Verwendung von Groß- und Kleinbuchstaben [A-Z,a-z] zu „knacken“, hingegen über 2.000 Jahre, ein zehnstelliges Passwort unter Einsatz von Buchstaben, Ziffern und den üblichen Sonderzeichen.

Tipps rund um die Verwaltung Ihrer Passwörter

Die Verwendung sicherer Passwörter unter Berücksichtigung der oben genannten Hinweise ist ein erster wichtiger Schritt. Bei der Passwortvergabe und -verwaltung sollten jedoch auch weitere Aspekte berücksichtigt werden.

1. Passwörter notieren oder speichern?

Passwörter sollten nicht unverschlüsselt etwa in einer Datei auf dem PC abgelegt werden oder auf dem sprichwörtlichen Notizzettel am Bildschirm kleben. Wer sich Passwörter notieren möchte, sollte diese stattdessen auf Papier unter Verschluss halten oder auf dem Rechner in einer verschlüsselten Datei ablegen.

Wer viele Online-Accounts hat, für den empfiehlt sich ein Passwort-Verwaltungsprogramm. Solche Programme können neben der Passwort-Verwaltung auch „starke“ Passwörter generieren (berücksichtigen Sie bei den Einstellmöglichkeiten zur Passwortgenerierung unsere oben genannten Mindestempfehlungen). Nutzer müssen sich dann nur noch ein gutes Masterpasswort überlegen und merken.

2. Auch wenn unbequem – Passwörter regelmäßig ändern

Soweit aufgrund der Konfiguration des Systems nicht bereits vorgegeben, sollte jedes Passwort in regelmäßigen Abständen geändert werden. Das ist angesichts der Vielzahl an Systemen, in denen Nutzer heute privat und beruflich online arbeiten, zugegeben aufwändig. Aber gerade für sensible (und hier dienstliche) Verfahren sollte darauf geachtet werden.

Soweit die Programme selbst nicht über eine Wiedervorlage darauf hinweisen, genügt es, sich einen „Reminder“ in den Kalender zu legen oder neben dem Passwort zu notieren, wann dieses vergeben wurde und regelmäßig zu prüfen, wann ein Passwort zu lange unverändert wurde.

Einen pauschalen Wert, wie häufig ein Passwort zu ändern ist, gibt es nicht und natürlich gilt: je häufiger desto besser. Keinesfalls sollte bei einem Wechsel auf Passwörter zurückgegriffen werden, die für diese (oder andere) Anwendungen zuvor verwendet wurden.

3. Voreingestellte Passwörter ändern

Bei vielen Softwareprodukten werden bei der Installation (beziehungsweise im Auslieferungszustand) in den Accounts leere Passwörter oder allgemein bekannte Passwörter verwendet. Angreifer wissen das: Bei einem Angriff probieren sie zunächst aus, ob vergessen wurde, diese Accounts mit neuen Passwörtern zu versehen. Daher ist es ratsam, solche Accounts mit individuellen Passwörtern abzusichern.

4. Passwörter nicht an Dritte weitergeben oder per E-Mail versenden

Passwörter sollten niemals per E-Mails unverschlüsselt versandt oder an Dritte weitergegeben werden. Unverschlüsselte E-Mails können von Dritten auf ihrem Weg durch das Internet mitgelesen werden. Zudem können E-Mails im Internet verloren gehen oder herausgefiltert werden. Der Absender einer E-Mail hat daher keine Gewissheit, dass seine Nachricht den gewünschten Empfänger auch wirklich erreicht hat.

Auch sollten Passwörter insb. von personalisierten Nutzer-Accounts keinesfalls an Dritte weitergegeben werden, auch wenn danach gefragt wird. Selbst ein Support eines professionellen Anbieters benötigt keine persönlichen Passwörter. So wird Sie unser Support-Team bei Fragen oder Hilfestellungen zur Problembehebung niemals nach Ihrem persönlichen Passwort fragen.

5. Keine einheitlichen Passwörter verwenden!

Die mehrfache oder einheitliche Verwendung eines Passworts für verschiedene Anwendungen und Zwecke stellt sicher einen der Hauptrisikofaktoren dar. Gerät das Passwort einer einzelnen Anwendung in falsche Hände, hat der Angreifer freie Bahn für Ihre übrigen Anwendungen.

6. Passwörter im Internet-Browser speichern

Fast alle Nutzer kennen die beliebte Hilfe-Funktion des eingesetzten Internet-Browsers: Bei Eingabe einer Nutzerkennung und eines Passworts erscheint meist die Frage, ob das Passwort für den nächsten Besuch durch den eingesetzten Browser gespeichert werden sollte. Ungeachtet der Frage, wie sicher diese lokale Speicherung des Passworts durch den Browser erfolgt, sollte bei der Nutzung jedem Nutzer mindestens eines bewusst sein: Mit Zugriff auf den Rechner und damit auf das dort hinterlegte Nutzerprofil (durch Kenntnis des Passwortes für den Rechner) besteht bei Nutzung der Funktion auch die Möglichkeit, auf solche Anwendungen zuzugreifen und sich einzuloggen, für die Zugangsdaten und Passwort gespeichert wurden.

Schutz von Passwörtern in unseren Lösungen

Das Beispiel der Lösungen der cosinex zeigt, dass auch softwareseitig eine Reihe von Möglichkeiten bestehen, etwaigen Risiken entgegenzutreten.

1. Passwortverwaltung nach Passwortrichtlinie des BSI

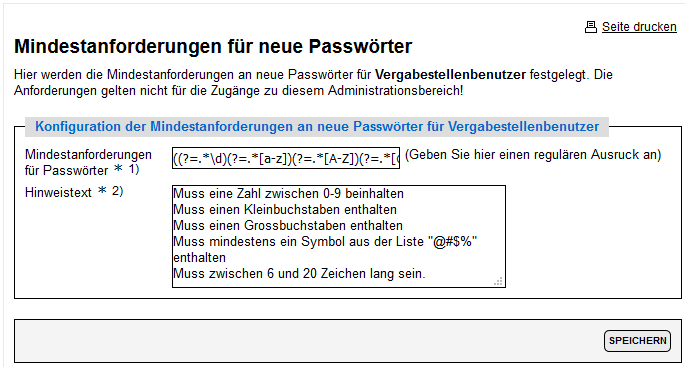

In den E-Vergabeplattformen auf Basis des cosinex Vergabemarktplatz können je Installation für registrierte Unternehmen optional Passwortrichtlinien in Anlehnung an die Vorgaben des Bundesamtes für Sicherheit in der Informationstechnik (BSI) hinterlegt werden. So kann beispielsweise durch den Systemadministrator bzw. Betreiber über sog. reguläre Ausdrücke eingestellt werden, dass ausschließlich Passwörter verwendet werden, die den definierten Mindestanforderungen genügen oder auch, dass der Zugang zu einem Nutzerkonto bei mehrmaligem Fehlversuch durch falsche Passwortangabe automatisch gesperrt wird.

2. Team-Funktion und Rollenmodell

Die „Team-Funktion“ innerhalb der Vergabeverfahren und E-Vergabeakten in unseren Lösungen auf Seiten der Vergabestelle sorgt dafür, dass grundsätzlich jeder Nutzer einen Zugriff nur auf die Vergabeverfahren erhält, in denen er aktiv mitarbeitet bzw. dem Projekt-Team aktuell zugewiesen ist. Zudem können nur die Bereiche eingesehen und Aktionen ausgeführt werden, die er aufgrund der ihm zugewiesenen Rollen hat.

3. Speicherung von Passwörtern in unseren Lösungen

Passwörter von Nutzern werden stets über eine Einwegfunktion bzw. Einwegverschlüsselung und der Verwendung eines sogenannten Salt (englisch für Salz) verschlüsselt gespeichert. Diese Verfahren machen eine Umkehrung der erzeugten und gespeicherten Zeichenfolge zu dem vom Nutzer verwendeten Klartextpasswort faktisch nahezu unmöglich.

Darüber hinaus ist eben der Nutzer gefragt! Dieser sollte einige der oben aufgeführten Tipps und Hinweise beim Umgang mit Passwörtern beachten und nur sichere Passwörter verwenden.

Verwandte Beiträge

Bildquelle: Sashkin – Fotolia.com